728x90

🎞️ Session 드림핵 워게임 문제 풀이

1. 문제에 대한 설명을 읽은 후 문제 파일 다운로드

2. 다운받은 app.py 파일 오픈 후 코드 분석

#!/usr/bin/python3

from flask import Flask, request, render_template, make_response, redirect, url_for

app = Flask(__name__)

try:

FLAG = open('./flag.txt', 'r').read()

except:

FLAG = '[**FLAG**]'

| 코드 | 설명 |

| from flask import Flask, request, render_template, make_response, redirect, url_for |

웹 서버 생성, 요청 처리, 템플릿 렌더링 등에 필요한 모듈 가져오기 |

| app = Flask(__name__) | Flask 애플리케이션 생성 |

| FLAG = open('./flag.txt', 'r').read() | 파일을 열어 FLAG 값 읽어오기 |

| except | 파일을 찾지 못한 경우 기본값인 FLAG 사용 |

users = {

'guest': 'guest',

'user': 'user1234',

'admin': FLAG

}

session_storage = {

}

| 코드 | 설명 |

| users = {...} | 사용자명과 패스워드 정보를 딕셔너리로 저장 |

| session_storage = {...} | 사용자 세션 정보를 딕셔너리로 저장하고, 세션 ID와 사용자명을 매핑하여 로그인된 사용자 추적 |

@app.route('/')

def index():

session_id = request.cookies.get('sessionid', None)

try:

username = session_storage[session_id]

except KeyError:

return render_template('index.html')

return render_template('index.html', text=f'Hello {username}, {"flag is " + FLAG if username == "admin" else "you are not admin"}')

| 코드 | 설명 |

| @app.route('/') | 웹 어플리케이션의 Root 경로에 대한 핸들러 정의 |

| index() | 인덱스 페이지 반환 함수 (로그인된 사용자가 관리자인 경우 FLAG 표시) |

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

elif request.method == 'POST':

username = request.form.get('username')

password = request.form.get('password')

try:

pw = users[username]

except:

return '<script>alert("not found user");history.go(-1);</script>'

if pw == password:

resp = make_response(redirect(url_for('index')) )

session_id = os.urandom(4).hex()

session_storage[session_id] = username

resp.set_cookie('sessionid', session_id)

return resp

return '<script>alert("wrong password");history.go(-1);</script>'

| 코드 | 설명 |

| @app.route('/login', methods=['GET', 'POST']) | 로그인 경로에 대한 핸들러 정의 A) GET 방식 요청 --> Login 페이지 렌더링 B) POST 방식 요청 --> 사용자 인증 처리 |

| login() | 로그인 처리를 수행하는 함수 (로그인 성공 시 세션 생성 및 index 페이지로 재연결) |

if __name__ == '__main__':

import os

session_storage[os.urandom(1).hex()] = 'admin'

print(session_storage)

app.run(host='0.0.0.0', port=8000)

| 코드 | 설명 |

| if __name__ == '__main__': | 스크립트가 직접 실행되는 경우, 하단의 코드 실행 |

| session_storage[os.urandom(1).hex()] = 'admin' | 초기 관리자 세션 설정을 위해 Session 저장소에 admin 사용자 추가 |

| app.run(host='0.0.0.0', port=8000) | 웹 서버 실행 |

3. 다시 문제 페이지로 돌아와 서버 생성

4. 버프 스위트(Burp Suite)를 실행한 후, 생성된 링크를 브라우저로 열기

++ Burp Suite 브라우저를 통한 웹 페이지 접속

--> https://alim11.tistory.com/203

[Burp Suite] 버프스위트에서 프록시 서버 쓰지 않고 웹 페이지 여는 법

# 버프 스위트에서 프록시 서버를 조작하지 않고 웹 페이지에 접속하는 법 1. 버프 스위트를 실행시킨다. 2. Proxy 탭 클릭 후 Options란으로 이동 3. Options란에서 옵션 설정을 아래와 같이 설정한다. (

alim11.tistory.com

5. Login 페이지로 이동한 후, 아래와 같이 입력하여 guest로 로그인

6. 다시 버프 스위트(Burp Suite)로 돌아와, 최상단의 History 클릭

7. 마우스 우측 버튼을 누르고, Send to Intruder 클릭

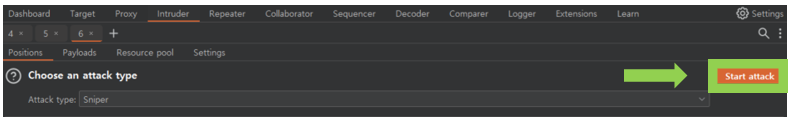

8. 상단의 Intruder 탭으로 이동 후, Positions & Payloads 를 아래와 같이 설정

공격 형식은 Sniper

공격할 Target 확인

(타깃은 이전에 생성한 링크와 동일해야 함)

Payload set는 1, 타입은 Brute forcer

Character set 은 a ~ e & 1 ~ 9

+

Min & Max length는 모두 2 로 설정

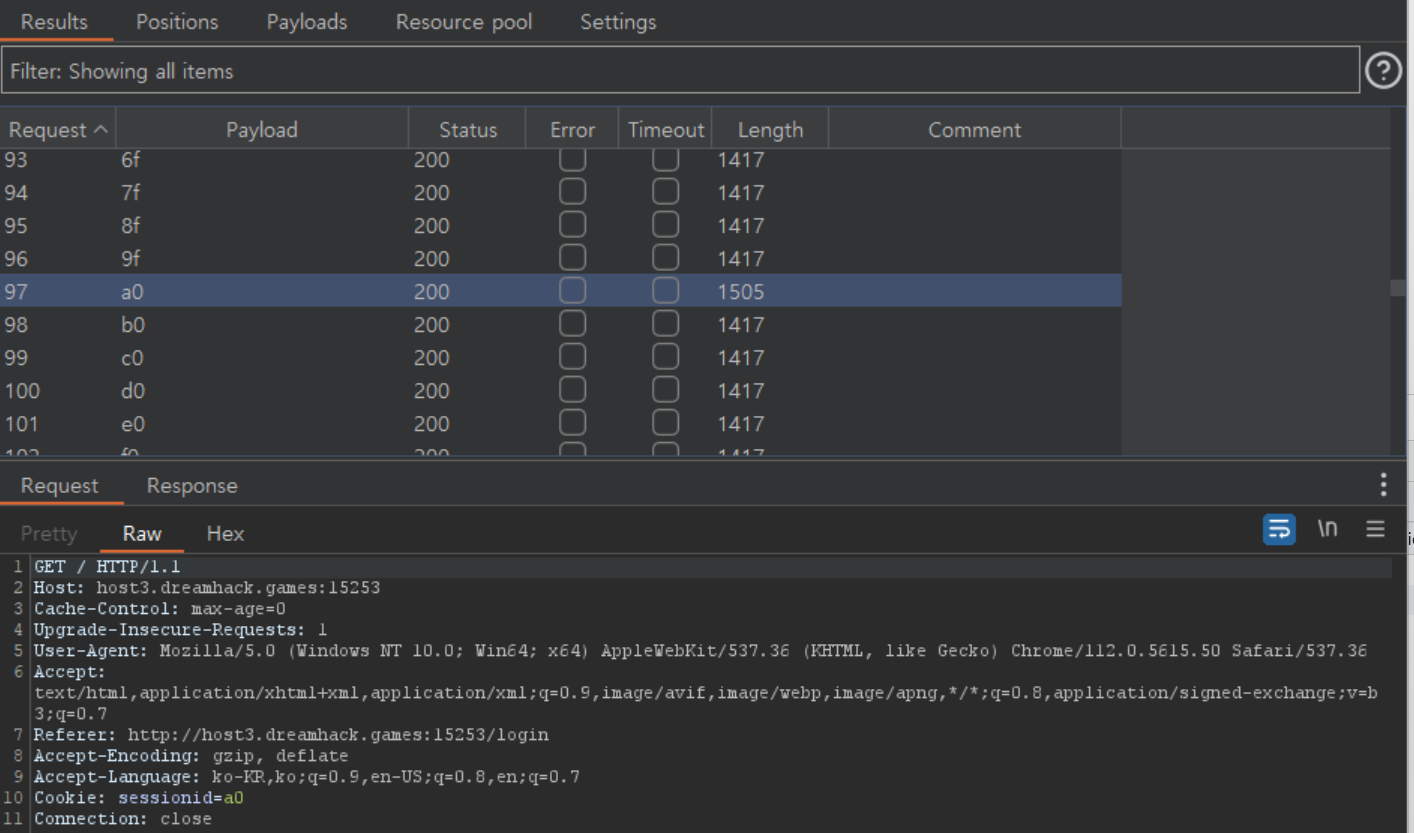

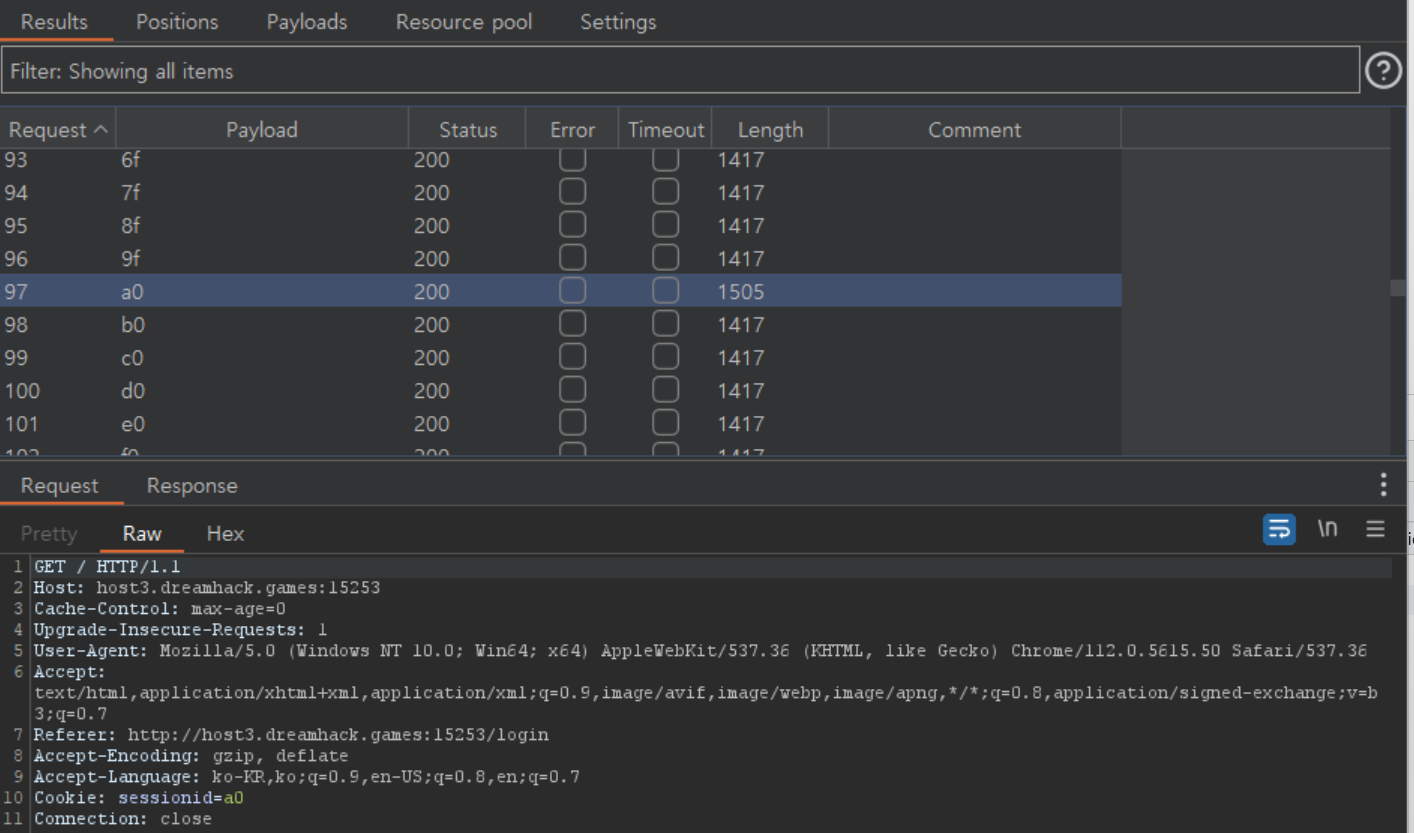

9. Start Attack 클릭 후, 길이가 다른 패킷이 나타날 때까지 대기

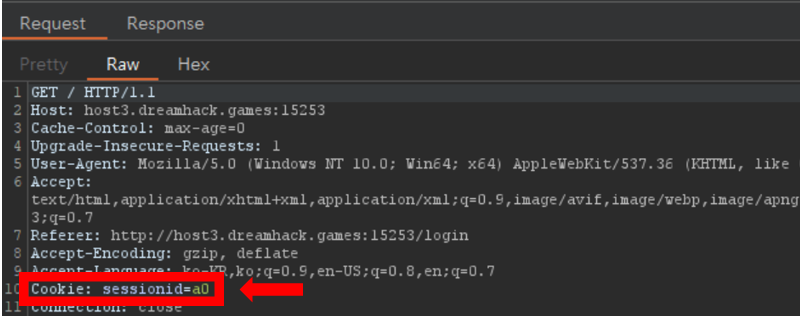

10. 길이가 다른 97번 패킷의 Sesson ID 확인

97번 패킷의 Sesson ID는 a0

11. 다시 생성한 링크로 돌아와 개발자 도구 오픈

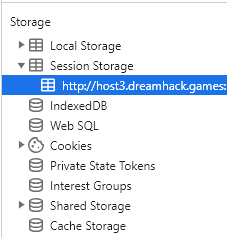

12. 개발자 도구의 Applicaton 탭으로 이동 후 Sesson Storage 클릭

13. guest 의 Session ID를 10번에서 찾은 ID로 변경

14. 개발자 도구를 닫고 페이지 새로고침 --> FLAG가 출력됨을 확인

'✒️ Web Hacking > Dreamhack' 카테고리의 다른 글

| [Dreamhack] Command-Injection-ChatGPT 드림핵 워게임 문제 풀이 (0) | 2023.08.15 |

|---|---|

| [Dreamhack] Flying Chars 드림핵 워게임 문제 풀이 (0) | 2023.08.13 |

| [Dreamhack] Simple SQLI ChatGPT 드림핵 워게임 문제 풀이 (0) | 2023.08.11 |

| [Dreamhack] XSS Filtering Bypass 드림핵 워게임 문제 풀이 (0) | 2023.08.10 |

| [Dreamhack] sql injection bypass WAF 드림핵 워게임 문제 풀이 (0) | 2022.11.24 |